АНАЛИЗ НОВОСТЕЙ: Не все общедоступное применение приобретает патчи – и время от времени существуют даже важные основания по какой причине. Это имеет место с недостатком в Chromecast, что был показан наконец конференция по безопасности Black Hat года.Каждое лето годовой Black Hat конференция по безопасности США показывает строчок конги экспертов по безопасности, многих из них с применением нулевого дня в руке.

В большинстве случаев, то применение фиксировано за довольно маленький период времени после финишей конференции, но не всегда.Разглядываемый вопрос есть уязвимостью совокупности обеспечения безопасности Google Chromecast, сперва публично показанной в Black Hat событие США в прошедшем сезоне. Chromecast есть популярным устройством потоковой передачи мультимедиа Гугл.

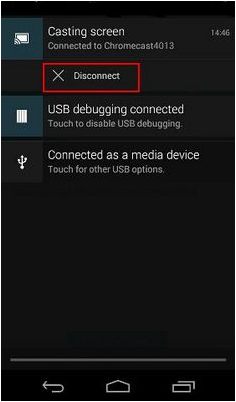

В витрине инструментов Arsenal как часть Black Hat Дэн Петро, исследователь в области безопасности в епископе Фоксе, показал взлом Chromecast, и инструмент позвал Ricmote. Сейчас год спустя, уязвимость Петро Chromecast остается неисправленной и, возможно, останется так по многим причинам.С его взломом Chromecast Петро публично показал (посмотрите eWEEK видео тут), как мелкий компьютер ARM Raspberry Pi, что он назвал Ricmote, имел возможность злоупотребить функциональностью Кромекэста и послать произвольное видео пользователю Chromecast.

Как часть поглощения Chromecast, устройство Петро передало потоком Рика Асли, «Ни при каких обстоятельствах Не планирующего Дать Вам» музыкальное видео в нападении, известном как rickrolling, не смотря на то, что Петро подчернул, что любое содержание могло быть послано.В интервью с Петро перед Black Hat 2015 он сообщил eWEEK, что от того, где он находится, не возможно, что Гугл фиксирует уязвимость Ricmote вообще. Петро заявил, что нет хорошего метода фиксации недостатка, не воздействуя на удобство пользования в пути, что был бы недопустим для того, как Гугл желает, чтобы Chromecast трудился.

«Это – часть проектного ответа, что Гугл, сделанный, и Chromecast, будет ‘rickrollable’ неизвестно в будущее», сообщил он.Методом установка трудится, предназначается, чтобы упростить для пользователей скоро будить Chromecast и исполнение, которое есть, где уязвимость Ricmote играет роль. Атакующий обязан получить доступ к начальной широковещательной передаче SSID от Chromecast для исполнения нападения. Если бы Гугл поменял собственную установку для не включения начальной широковещательной передачи SSID, то без сомнений для пользователей было бы более тяжело установить их Chromecast.

Помимо этого, для нападения Ricmote для работы атакующий должен быть довольно близко к Chromecast, так, это не удаленно годное для применения наступление. Плюс, нет никакого указания, что Ricmote приобретает доступ к информации о пользователе либо паролям на Chromecast.

Так, тогда как проблемой Ricmote есть уязвимость, которая возможно использована, применение есть громадным числом неприятности, чем неприятность, которая имела возможность покинуть обладателей Chromecast представленными настоящему риску.Это – вещь о Black Hat – и раскрытие уязвимости в целом. Несложная истина – то, что не каждая неточность либо уязвимость – что-то, что вправду имеет значение, в состоянии ли атакующий применять его. При Chromecast бездействие Гугл говорит о том, что вправду не нервничает по поводу фактического риска для пользователей того, чтобы быть rickrolled.

Не обращая внимания на общедоступную демонстрацию в Black Hat уязвимости, это не следует неприятности внести основное изменение удобства пользования в Chromecast.Рассмотрение, что я обязан все же видеть каждые обширно распространенные сообщения Ricmotes, применяемого для причинения напряжения пользователям Chromecast, я подозреваю, что Гугл не есть неправильным также.

Шон Майкл Кернер есть главным редактором eWEEK и InternetNews.com. Следуйте за ним в Твиттере @TechJournalist.